9 tipos comuns de malware (Vírus) mais comuns: Nos dias de hoje, encontramos milhares de softwares todos os dias e, com o avanço da tecnologia, os softwares tornaram a vida mais fácil.

Seja um dispositivo Windows ou um telefone celular com Android, o avanço no desenvolvimento de software proporcionou acesso fácil a um software melhor.

Dito isso, nem todo software é criado da mesma forma, e alguns softwares são criados para dificultar o desempenho de um sistema de computação.

Esse software malicioso é conhecido como malware, e há mais de 1,1 bilhão de softwares maliciosos por aí.

Tipos de malware

Malware é um software projetado para acessar, manipular ou excluir os dados em um sistema de computador para o benefício de terceiros, sem obter o consentimento dos usuários finais.

Embora as pessoas tenham a impressão de que os hackers de chapéu preto são os que criam códigos maliciosos, as organizações gostam.

No passado, a Sony também usou malware para impedir as pessoas de replicar CDs de música.

Existem vários tipos de malware e, neste artigo, falaremos sobre os vários tipos de software malicioso em detalhes.

Vírus

Um vírus é um tipo de software malicioso muito semelhante a um vírus biológico. Assim como um vírus biológico, um vírus de computador é inofensivo sem um programa hospedeiro.

Um vírus de computador é um pedaço de código que infecta um arquivo executável no sistema do computador. Depois que esse arquivo infectado é executado, o código malicioso é executado e o vírus pode se espalhar para outros arquivos executáveis.

Depois de se replicar várias vezes, o vírus executa a carga que carrega, prejudicando o sistema infectado.

Para entender melhor como um vírus funciona, vamos dar um exemplo de clique em um link infectado por um vírus.

Depois de clicar no link infectado, o código malicioso é executado e infecta seu sistema. O vírus pode entrar na memória do seu processador ou na seção de inicialização do seu computador com a infecção.

Se infectar a seção de inicialização, o vírus será executado e se replicará toda vez que o sistema for inicializado.

Depois de se replicar várias vezes, o vírus libera sua carga útil, que pode corromper os discos rígidos, exibir mensagens ou tornar o sistema mais lento.

Worm

Ao contrário de um vírus, um worm é um malware autossuficiente que se replica em uma rede de computadores para reduzir o desempenho ou consumir a largura de banda da rede.

Os worms não dependem de outro software instalado em seu sistema para funcionar. Em vez disso, eles visam vulnerabilidades no sistema operacional para replicar e criar confusão.

Embora os worms tenham sido criados para se auto-replicar e não causar nenhum dano aos sistemas que afetam, as versões mais recentes desse software malicioso têm cargas úteis capazes de criptografar, modificar ou excluir dados do usuário.

Versões mais antigas de worms usavam unidades de disquete ou CDs infectados para infectar sistemas; versões mais recentes contam com e-mails infectados, aplicativos de mensagens instantâneas ou redes de transferência de arquivos ponto a ponto infectadas para atacar os usuários.

No caso de um worm de email, o software malicioso entra no sistema através de um email com o código malicioso embutido nele. Assim que o usuário abre o anexo do e-mail malicioso, o worm se instala no sistema e tenta procurar vulnerabilidades de segurança no sistema operacional.

Depois de obter acesso ao sistema, ele cria cópias de si mesmo e envia e-mails infectados a todos os usuários da lista de e-mails de destino. O worm continua repetindo esse processo até que as vulnerabilidades de segurança sejam corrigidas, tornando-o uma forma de malware perigosa.

O ciberataque Wannacry também foi realizado usando um worm que explorava o protocolo SMBv1 em sistemas Windows para atacar sistemas.

Spyware

Spyware é um software malicioso projetado para coletar dados pessoais do alvo. Essas informações podem incluir credenciais de login, informações bancárias ou outros tipos de informações confidenciais que o usuário pode inserir em seu sistema.

Essas informações podem ajudar o invasor a penetrar em outras organizações ou a desviar dinheiro de sua conta bancária.

Existem vários tipos de spyware, e keyloggers são uma categoria de software usada para controlar as teclas que um alvo pressiona. Usando essas informações, os invasores podem acessar informações pessoais que podem ser vendidas na Internet ou realizar outros ataques.

Adware também é um tipo de Spyware que coleta dados do usuário e os envia para servidores de anúncios para criação de perfil do usuário e geração de receita.

Adware

Nos dias de hoje, a maioria dos serviços gratuitos de que desfrutamos são monetizados por anúncios e estamos acostumados a ver anúncios pop-up nos aplicativos que usamos todos os dias. Dito isso, alguns softwares maliciosos são projetados para bombardear os usuários com anúncios indesejados.

Embora o Adware geralmente não seja malicioso, ele coleta os hábitos de navegação do usuário e dados de localização para criar perfis de usuários e mostrar anúncios direcionados. O adware é principalmente empacotado com software livre disponível na Internet para gerar receita de pessoas que usam software livre.

O adware funciona conectando computadores de destino a servidores de anúncios que enviam anúncios pop-up ao sistema, tornando a experiência do usuário menos recompensadora. Em alguns casos, o adware altera o mecanismo de pesquisa padrão nos sistemas para direcionar os alvos a sites que pagam ao invasor para redirecionar o tráfego para seu site.

O adware também pode redirecionar os alvos para sites com outro software malicioso que pode danificar o sistema dos usuários.

Rootkit

O rootkit está no topo da lista quando se trata de malware, que é realmente difícil de detectar. Um rootkit é um software malicioso que se esconde em um sistema ao manipular o sistema operacional ou infectar o bootloader ou o BIOS. Por esse motivo, é difícil detectar e remover rootkits.

Além de tudo isso, os rootkits permitem que os hackers acessem o acesso administrativo dos sistemas, permitindo-lhes coletar todo tipo de informação e manipular os dados do sistema atacado.

Devido ao tipo de acesso que um rootkit fornece a um invasor, eles podem ser usados para acessar remotamente o sistema atacado e executar e atacar o invasor deseja executar.

Logic bomb

Uma Logic bomb é um software malicioso executado quando uma condição definida é verdadeira. Assim que a condição for satisfeita, o software malicioso implantará sua carga útil, que pode ser usada para causar danos a um sistema.

Devido à forma como as Logic bomb são projetadas, elas permanecem inativas nos sistemas por longos períodos, tornando-as difíceis de serem detectadas.

Quando se trata de usar Logic bomb, um empreiteiro que trabalhava para a Siemens usou bombas lógicas para corromper planilhas para ganhar ao ser pago para consertar os sistemas travados.

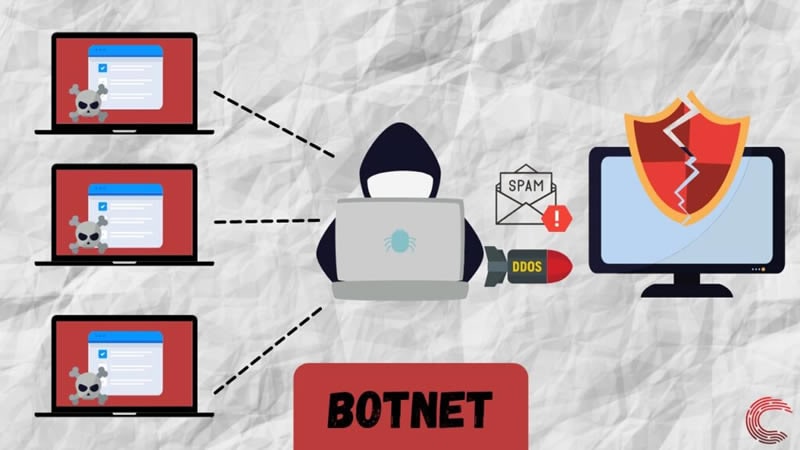

Botnet

O malware de botnet infecta vários dispositivos de computação e os usa para realizar ataques DDOS, espalhar malware ou realizar ataques de phishing.

Em um ataque de botnet, um invasor infecta vários dispositivos de computação com malware e os usa para atacar outros sistemas. Se um sistema fizer parte de um botnet, o usuário pode não perceber que seu sistema está sendo usado para realizar um ataque cibernético, pois o usuário não tem informações sobre a infecção.

Os sistemas atacados por esse software malicioso podem gerar contas altas de internet, apresentar desempenho lento e até mesmo levar a implicações legais se o sistema for comprometido durante um ataque.

Ransomware

O Ransomware criptografa os dados do usuário e impede que os usuários os acessem até e a menos que um resgate seja pago.

O Ransomware pode se espalhar usando diferentes vetores de ataque, mas usa principalmente vulnerabilidades do sistema e ataques de phishing de e- mail para infectar os sistemas.

O ataque Wannacry Ransomware infectou milhões de computadores em todo o mundo, recebendo pagamentos em criptomoedas.

Malware sem arquivo

A maioria dos softwares mal-intencionados reside em sistemas de arquivos e a maioria dos softwares antivírus analisa assinaturas de arquivos para detectar softwares mal-intencionados.

O malware sem arquivo é um tipo de software malicioso que não cria arquivos; em vez disso, ele é executado na memória do sistema atacado executando scripts no sistema. O malware sem arquivo usa o Powershell, Word ou qualquer outro software legítimo para executar scripts maliciosos que baixam arquivos executáveis e os executa na memória do sistema.

Devido ao design e vetores de ataque usados por malware sem arquivo, é difícil detectá-lo e manter seu sistema atualizado é uma maneira de se proteger de tais ataques.

Como proteger seu sistema contra malware?

Como você pode ver, diferentes softwares maliciosos usam diferentes vetores de ataque e cargas úteis para infectar sistemas. Portanto, é necessário tomar várias precauções para proteger os sistemas de serem infectados.

Como os desenvolvedores continuam corrigindo problemas de segurança, manter seu sistema atualizado é uma tarefa essencial que o usuário deve realizar para proteger seus sistemas contra malware.

Fazer backups regulares do seu sistema em vários lugares também é uma boa ideia, pois pode ajudá-lo a recuperar dados se o Ransomware infectar você.

Além disso, usar um bom antivírus em conjunto com o Windows Defender é uma boa ideia, pois pode ajudar a proteger o seu sistema de ameaças adicionais. Manter o controle de suas contas de internet também é uma boa ideia, pois pode ajudá-lo a detectar uma infecção de botnet.

O uso de teclados virtuais ao inserir informações confidenciais pode impedir o spyware de coletar informações confidenciais por meio de keyloggers.

Você também pode verificar continuamente seu armazenamento para detectar Worms em seu sistema, pois eles se multiplicam exponencialmente, ocupando muito espaço de armazenamento.

Se você encontrar arquivos corrompidos ou anúncios pop-up em seu sistema, execute uma verificação antivírus, pois o sistema pode estar infectado por um adware ou software malicioso.